الثغرة الجذرية: كيف تهدد eSIM أمن إنترنت الأشياء العالمي؟

كتب باهر رجب

ثغرة خطيرة في eSIM تهدد مليارات أجهزة إنترنت الأشياء: بوابة للتجسس العالمي

كما كشف باحثو الأمن السيبراني في شركة Security Explorations التابعة لمختبرات AG Security Research عن ثغرة جسيمة في بطاقات eSIM من نوع Kigen eUICC، قد تعرض أكثر من ملياري جهاز من أجهزة إنترنت الأشياء حول العالم لخطر الاختراق والتجسس المنظم. هذه الثغرة، التي حصل مكتشفوها على مكافأة قدرها 30 ألف دولار من شركة “كيجن”، تعد تهديدا غير مسبوق للبنية التحتية الرقمية العالمية .

الية الثغرة:

اختراق “شهادة الهوية” الرقمية

كما تعتمد الثغرة على استغلال ملف تعريف اختبار قديم يعرف باسم GSMA TS.48 (الإصدار 6.0 أو ما قبله)، المستخدم في اختبار توافق إشارات الراديو بالأجهزة. هذا الملف يحتوي على ثغرة تسمح للمهاجمين:

1. تثبيت تطبيقات ضارة دون خضوعها لعمليات التحقق الأمني المعتادة.

2. سرقة شهادة هوية بطاقة eUICC، وهي المفتاح الرقمي الذي يوثق هوية الجهاز لدى مشغلي الشبكات.

3. تنزيل ملفات تعريف مشغلين مزيفة، ما يتيح التجسس على بيانات الاتصالات، وحتى تضليل مزودي الخدمة بشأن حالة البطاقة ونشاطها .

كذلك رغم أن الإصدار الأحدث GSMA TS.48 v7.0 قد سد هذه الثغرة، إلا أن الإصدارات القديمة لا تزال مستخدمة على نطاق واسع، خاصة في أجهزة إنترنت الأشياء الصناعية والطبية، مما يعرضها للاستغلال .

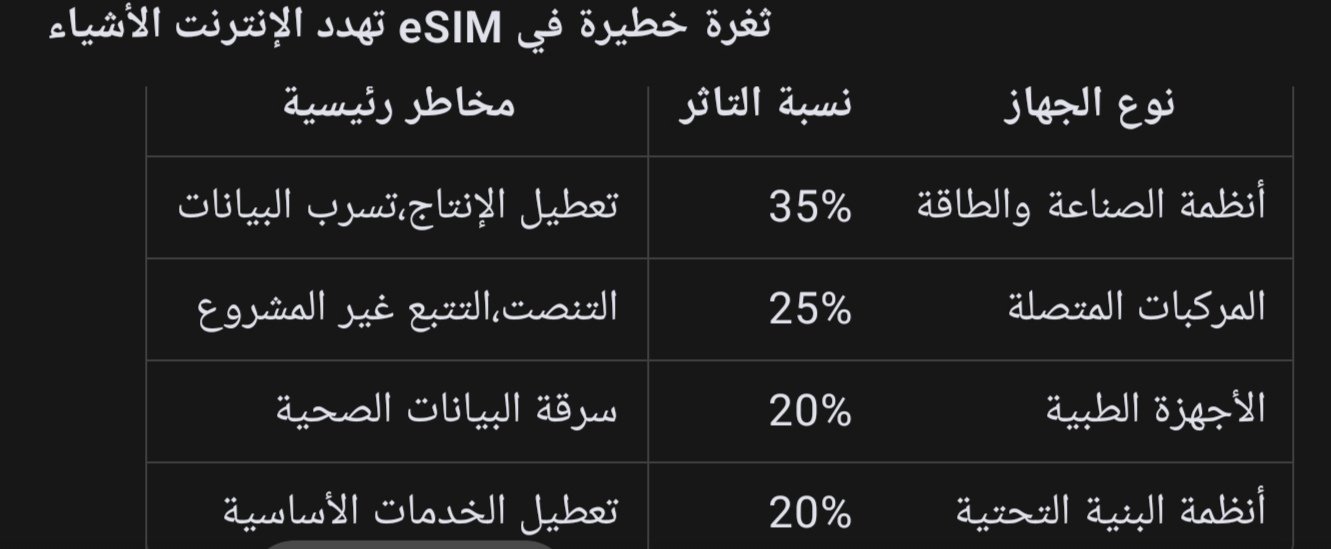

من المستهدف؟ مليارات الأجهزة في مرمى الخطر

علاوة على ذلك وفقا لبيانات الشركة الأيرلندية المنتجة للبطاقات، تم تفعيل أكثر من ملياري بطاقة eSIM في أجهزة إنترنت الأشياء وحدها حتى ديسمبر 2020. وتشمل الفئات الأكثر عرضة للخطر:

– الأنظمة الصناعية:

أنظمة التحكم في المصانع والطاقة.

– المركبات الذكية:

أنظمة الملاحة والاتصال.

– الأجهزة الطبية:

أجهزة المراقبة الصحية عن بعد.

– البنية التحتية الحيوية:

العدادات الذكية وأنظمة الأمن .

جدول يوضح توزيع الأجهزة المعرضة للخطر

شروط تنفيذ الهجوم:

ليست “نظرية” كما تبدو

كذلك رغم أن استغلال الثغرة يتطلب:

1. وصولا ماديا إلى الشريحة.

2. استخدام مفاتيح تشفير عامة معروفة.

إلا أن الباحثين حذروا من أن جماعات إلكترونية مدعومة من دول قادرة على تلبية هذه الشروط، خاصة عند استهداف أنظمة حساسة مثل شبكات الكهرباء أو أنظمة النقل .

الجذور التاريخية:

إرث “أوراكل” المزعج

كما أشارت التحليلات إلى أن هذه الثغرة تنبع من مشاكل أمنية قديمة في بطاقات Oracle Java Card، التي تستخدم كأساس تقني لبطاقات eSIM، بما فيها منتجات شركة Gemalto الشهيرة. رغم نفي “أوراكل” سابقا تأثير هذه الثغرات، أكد الباحثون أنها “أخطاء فعلية” تسمح باختراق كامل للذاكرة الآمنة للشريحة .

كيف تحمي الأجهزة؟ الإجراءات العاجلة

1. تحديث المواصفات:الانتقال الفوري للإصدار v7.0 من معيار GSMA TS.48.

2. إلغاء تفعيل ملفات الاختبار القديمة في الأجهزة القائمة.

3. تعزيز الرقابة على الوصول المادي للشرائح، خاصة في الأنظمة الحيوية .

4. التشفير المتقدم: استخدام بروتوكولات مصادقة متعددة الطبقات.

كيف تغير تقنية eSIM Trio تجربة الاتصال المحمول

إطار وقائي مقترح

مراقبة النشاط المشبوه

تحديث الأجهزة عن بعد

إزالة ملفات TS.48 v6.0

التقييم الفوري

الاتصال يتخطى البشر: إطلاق أول هاتف للحيوانات الأليفة وتقنيات اتصال مستقبلية

التداعيات:

لماذا هذا التهديد “فريد”؟

كما يميز هذه الثغرة هو قدرتها على:

– إخفاء النشاط الضار عن مزودي الخدمة، مما يطيل فترة التجسس.

– التحكم الكامل في الشريحة، بما يشمل تنفيذ تعليمات برمجية خبيثة في ذاكرتها الآمنة.

– تأثير الدومينو: اختراق جهاز واحد قد يمهد لاختراق شبكة كاملة من الأجهزة المتصلة .

الخاتمة: إنذار للعصر الرقمي

علاوة على ذلك ثغرة eSIM ليست مجرد “خلل برمجي”، بل إنها كاشف لهشاشة البنية التحتية للإنترنت الأشياء في عصر الاعتماد المتزايد على التقنيات المدمجة. مع توقع نمو سوق eSIM إلى 15.87 مليار دولار بحلول 2029 ، يصبح تحديث المعايير الأمنية ليس خيارا، بل ضرورة لحماية الفضاء الرقمي العالمي. السؤال الأصعب الآن: هل ننتظر كوارث تقنية لنتحرك؟

التحديثات التصحيحية بدأت، لكن السباق مع الزمن مستمر.